Технологии доставки ударного контента

Технологии доставки ударного контента целевой аудитории это то каким способом аудиторию знакомят с манипулирующей информацией.

Способ маскировки

Не все конечно, а наиболее используемые.

Прямая публикация

Тут все просто – никакой маскировки, никаких попыток имитировать что-то, материал чаще всего публикуется на только-что созданной площадке (сайте, поддомене…). Это наиболее дешёвый способ, а по тому вполне используемый. Злоумышленник обвиняет Объект атаки во всех смертных грехах, не утруждая себя доказательствами или только намекая на них. Расчет прост – обвинить в чем-то не сложно, а вот доказать обратное значительно сложнее и требует большого числа ресурсов.

Имитация общения

Это создание видимости общения двух или более людей. Переписка под статусом в соцсети или на форуме, в комментах блога или в комментах к статье в СМИ… У прочитавшего создается впечатление «подслушивания». Ведь это общаются люди, которые о существовании его (прочитавшего) даже не подозревают. Ну как они могут им манипулировать? А значит это всё правда.

Срабатывает инстинкт, сформированный эволюцией человека - человек больше доверяет своим родственникам, соплеменникам (вместе было легче выжить), а в расширенном виде – тем, кто ему симпатичен, а в крайнем случае другим людям – это архетип благорасположенности. Один из пока слабо освоенных вариантов такого «общения» это «общение» в Яндекс-навигаторе. Вы стоите в пробке и пробуете понять что там такого произошло и как долго вам еще понять. Для этого читаете что пишут другие водители по вашему маршруту. И получаете бесценный контент, тревожность, по отношению к которому у вас снижена (кофе в Бур%@# говно!). А значит такой контент с большей вероятностью будет пропущен вашими фильтрами.

Утечка

Создание видимости случайной или целенаправленной утечки информации (документа, письма, архива переписки и т.п..) тоже активно используется для маскировки ударного контента. Якобы хакеры что-то украли и выложили. Или неизвестный доброжелатель, видя несовершенство этого мира разочаровался в жизни и решил таким образом восстановить справедливость. И вот где-то в интернете появляется такая утечка. Пользователи видят это и первое, что подсознание неявно подсовывает пользователю мысль, что раз уж утекло, то видимо не особо беспокоятся о конфиденциальности своей информации, а тем более будут наплевательски относиться и к чужой. Так начинается первичное формирование негативного отношения. Затем пользователь начинает читать утекший материал и вникая в суть написанного усугубляет своё негативное восприятие. А иначе зачем-бы эту утечку организовали?

Будьте очень осмотрительны при использовании данных из подобных утечек. Любые подобные сливы информации делают для чего-то, а значит манипулятор заинтересован в достижении этой своей цели. Учитывая анонимность в таких мероприятиях, возникает соблазн «усилить эффект» за счет дополнительного акцентирования внимания на чем-то (это как минимум). Делают это просто. Представьте себе, что некий злоумышленник скопировал пару тысяч писем с некоего почтового ящика и планирует выложить это на всеобщее обозрение. Этот злоумышленник знает точный формат и оформление отправлений, стиль авторов, особенности их общения. И он создает еще один файл с не существующим письмом. Это письмо в точности повторяет внешне и стилистически письма отправителя, под которого мимикрирует злоумышленник и содержит еще более токсичную информацию, но не существующую. По своей сути это дезинформация и строить какие-то прямые прогнозы на её основе нельзя.

От авторитетного источника

Более распространенный вариант маскировки ударного контента - это его распространение от имени источника, к суждениям которого прислушиваются в нужной аудитории. От имени того, кто в данной аудитории считается гуру, профессионалом, очень осведомленным или от кого аудитория фанатеет. Именно так поступают в рекламе, снимая ролики со знаменитостями. Разновидностью использования авторитетов является использование символов. Символами в данном случае называются образы, имеющие значение для аудитории в силу воспитания, убеждений, в силу психологических особенностей личности, в силу авторитетности…. Техника такого воздействия основан на созданной ранее ассоциации между самим образом и отношением аудитории к нему. Например, спортсмены ассоциируются у нас с успешностью, с достатком … Например, спортсмены ассоциируются со здоровьем, здоровым питанием, здоровым образом жизни и это используют, например когда продукт не совсем помогает здоровью.

Наиболее простые приемы основаны на предъявлении таких стимулов, которые провоцируют необходимую манипулятору потребность. Более сложные приемы основаны на управлении воображением объекта манипулирования. «Родина зовет», «твоя страна нуждается в тебе» - это еще один вариант данной технологии – использование символа Родины и эксплуатация патриотизма.

Сейчас для продвижения товаров или идей активно используют «авторитетность» популярных блоггеров. Смысл подобного мероприятия точно такой-же – эксплуатация влиятельности на свою аудиторию выбранного ЛОМа (лидера общественного мнения). А по сути расчёт на то, что аудитория этого блоггера разделит его мнение по поводу товара, который вы попросили его прорекламировать. Вопрос только в аудитории каждого из ЛОМов. Во-первых «живая-ли» эта аудитория))), во-вторых как далеко распространяется влияние ЛОМа на своих читателей, в-третьих а его аудитория на сколько совпадает с вашей? Учитывая как блоггеры создают себе аудиторию, ответы на все эти вопросы не такие уж очевидные. Обратите внимание что популярные блоггеры вещают в свою аудиторию, за счет чего их популярность растёт. Рост такой популярности в основном идет за счет скандального контента, вызывающего бурю эмоций в основном негативных. А если взглянуть чуть под другим углом, то за счет контента, нарушающего устоявшиеся нормы морали. Блоггеры стараются нарушить правила и ограничения ради провоцирующего фото, или обидеть кого-то прикрываясь «прогрессивностью» своих взглядов, тем самым вызвав у аудитории эмоции. Не важно позитивные или негативные, главное – эмоции, которые и подтолкнуть аудиторию к совершению нужных блоггеру действий (лайки, дизлайки, комменты, репосты).

Отзывы

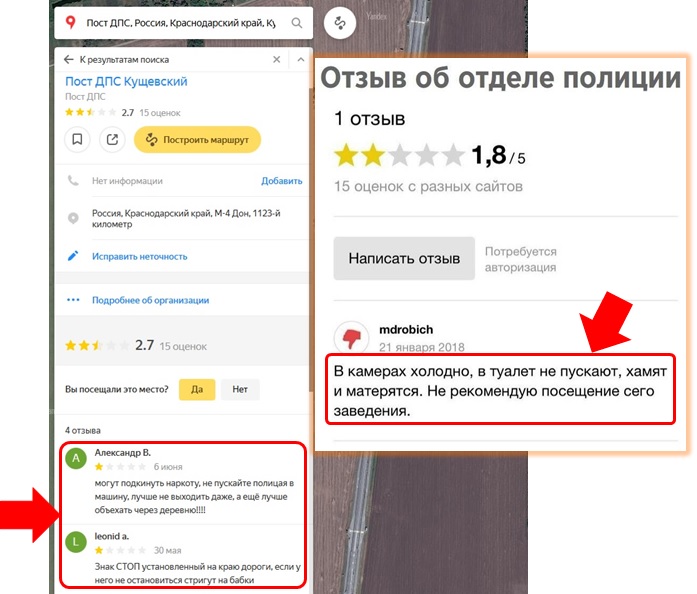

Прежде чем принять решение о покупке, мы смотрим, а как отзываются о продукте те, кто его уже купил. Ведь это такая прекрасная возможность поучиться на чужих ошибках. Только вот эти «ошибки» и «отзывы» о них часто бывают искусственные. Специализированные сайты-отзовики, «каналы» и группы в месенджерах, отзывы на выделенных страничках сайтов, где только не встретишь отзывы. И везде идет работа по формированию нужной репутации.

Отдельного внимания заслуживают отзывы на Яндекс-картах и Google-картах. Смысл такого подхода заключается в том, что очень часто пользователю нужно найти местоположение интересующей его организации. Удобнее всего это сделать с помощью специализированных сервисов. А найдя искомое, пользователь видит, что он не первый, что уже есть опыт взаимодействия с компанией у других пользователей и конечно-же у него возникает желание обезопасить себя от ошибок, совершенных другими. Это по своей сути стимулирование мнения «я учусь на ошибках других, я умнее других».

Deepfake

Фейковые фото

Фейковые изображения создаются давно. Одно время для этого был популярен Photoshop. Но последнее время поступают более технологично и используют нейросети. Эту сферу осваивают стартапы, которые создают продукты для оптимизации процессов производства контента: Dowell (проект компании Everypixel Group, Россия), Synthesia (Великобритания), а также RefaceAI — создатели приложений Doublicat и Reflect (Украина). Есть несколько сервисов вроде Reflect, Doublicat или Morhine, которые работают в реальном времени со статичным форматами или GIF.

Фейковые видео (DeepFake)

Последнее время созданы программы, позволяющие в видеоролике заменить лицо персонажа на лицо нужного человека. По сути можно в любое видео (хоть документалка, хоть порно) вставить нужного человека и заявить, что это реальная съемка. Такая технология получила название DeepFake. Из простых пользовательских: FaceSwap, Deep Fake LAB, FakeApp — это десктопное приложение, которое позволяет легко создавать фотореалистичные видеоролики, в которых оригинальные лица заменены на лица других людей. В 2017 году в интернете начали появляться порнофильмы с участием Галь Гадот, Эммы Уотсон, Скарлетт Йохансон и других известных актрис, не имеющих отношения к индустрии кино «для взрослых». Дальше больше — в Сеть попали фейковые ролики с политиками: Бараком Обамой, Дональдом Трампом, Ненси Пилоси. Мало того, нейросети уже оперируют и всем видеоконтентом в кадре: генерируют движущиеся пейзажи, убирают объекты или же заставляют двигаться на изображении людей.

Фейковые аудио

Недавно компания Тимура Бекмамбетова придумали и реализовала технологию синтеза голосов знаменитостей, с помощью которой голосом нужного человека можно озвучить любой текст. А значит технически вполне возможно очень достоверно имитировать голос любого человека и сделать «запись» того, что он никогда не говорил.

Фейковые тексты

Также есть решения для создания текста в стиле интересующего персонажа. Нейросеть анализирует авторские текста объекта, под который нужно подстроится, и на основе этих данных корректирует текст под заданный стиль.

Методы разгона ударного контента

Не все, но наиболее используемые.

Поисковая оптимизация

Самый известный и используемый способ усиления распространения ударного контента - это поисковая оптимизация той странички, на которой контент опубликован. Естественно оптимизация по соответствующим ключевым словам. И речь идет о выдаче наиболее популярных поисковиков таких как Яндекс, Google и т.п…. Подбирая ключевые запросы нужно учитывать и особенности Объекта и особенности аудитории. Так для Объектов, работающих с клиентами, важны запросы состоящие из названия Объекта и слова «отзывы» или слова «купить». А для политиков запросы со словами «компромат» или «мошенник». Это нужно учитывать при исследовании «видимости» информации в поисковой выдаче и в поисковых подсказках.

Наиболее «влиятельной» на мнение пользователя является первая страница выдачи поисковика по причине максимальной видимости пользователю. Далее с каждой следующей страницей «влиятельность» снижается. Поэтому важно поработать хотя-бы с первой страницей выдачи по основным запросам – наполнить ее нужным вам контентом об Объекте.

Не менее важными являются и поисковые подсказки. Это те самые подсказки, которые появляются в процессе набора слов в поисковой строке (Яндекса, Google…). Они показывают пользователю что чаще всего ищут другие люди в связи с этими словами и тем самым подталкивают пользователя к определенным запросам, о которых он возможно и не задумывался раньше. Например, вы ищите информацию о некоем человеке, а в процессе набора его имени в поисковой строке, поисковик вам предлагает запрос состоящий из имени человека и слова «уголовник» или еще какого с определенным эмоциональным окрасом. Наверняка это вас заинтересует и вы посмотрите что выдает поисковик по такому запросу.

Не менее важна и выдача поисковика по картинкам. На это меньше обращают внимание, а зря. Вы ищите информацию о неком предприятии и заходите в поисковую выдачу по изображениям. А первая страница выдачи заполнена вот такими не очень приятными изображениями и ваше подсознание на основе этих визуальных образов начинает формировать отношение к этому предприятию.

Основная статья о поисковой оптимизации

Вирусность

Вирусным обычно называют контент, который пользователи хотят распространять и распространяют «по велению души». Чаще всего тут срабатывает фактор новаторства или хвастовства. Человеку хочется выделится, хочется одобрения и он старается его получить разными способами, в том числе распространяя чужой контент. На эксплуатации этой особенности человека и построена вся технология создания и распространения вирусного контента.

Технически вирусный контент состоит из так называемого «паровоз» - то, что подталкивает людей к его распространению, и из «основной идеи» вируса – того, что собственно задумал распространить создатель вируса. Основной идеей вируса может быть бренд, слоган, описывающий идею, портрет или еще что-то. Всё остальное это «тело» вируса – антураж.

Чаще всего пользователи хотят поделиться контентом если:

- этот контент привлекает внимание (неординарностью, красотой…);

- контент может чему-то научить или помочь;

- может развлечь;

- вызвать сильные эмоции.

Основная статья о вирусном контенте

Реклама

Конечно-же для распространения ударного контента используются механики распространения рекламы. Эти механики изначально предназначены для распространения манипулирующих материалов, только укладывающихся в понятие «реклама» и адаптированы под решение задачи донесения до ЦА.

Вот типы такой рекламы в интернете:

- Контекстная реклама в поиске

- Баннеры

- Таргетированная реклама

Основная статья о рекламе в инфовойнах

SMM

«Социальный» разгон контента – привлечение внимания аудитории к распространяемому контенту за счет инструментов соцсетей и провоцирование реакции аудитории.

Как спровоцировать участников соцсети на продвижение вашего контента:

- Использовать чужой инфоповод

- Использование тегов

- Провоцирование

- Соревновательность или «Засорялочка»

- Вирусность

- Посев

- Реклама

- Обращение к ЛОМу

Основная статья об использовании SMM в инфовойнах

Хак доставка

Относительно новое направление доставки ударного контента до целевой аудитории - это «хак-доставка». Данное понятие объединяет разные способы продемонстрировать целевой аудитории нужный манипулятору контент, но с использованием технологий или инфраструктуры киберпреступников.

Взлом Для придания «веса» новости и снижения порога тревожности у аудитории иногда используют взломанный аккаунт человека или организации, являющихся реальными авторитетами в нужной предметной области. В этом случае злоумышленник получает большую аудиторию, так-как у таких аккаунтов как правило много френдов и аудиторию профильную. Плюс пользователи думают, что получают контент от известного им персонажа, мнению которого доверяют и с большей охотой поглощают фейк.

Зловреды Последнее время довольно все чаще используют зловреды для распространения ударной информации. Таких технологий несколько: 1-подмена выдачи браузера жертвы, например, при отображении результатов поисковой выдачи в Яндексе, Google и т.п.; 2-подмена контента в новостных агрегаторах, установленных на устройстве жертвы; 3-скрытая установка на ПК жертвы нужного для распространения манипулятивных материалов софта и распространение этих материалов от имени жертвы или использование прокси-сервера на девайсе жертвы для сокрытия следов злоумышленника; 4-червь для распространения материалов в месенджерах, который «ходит» по контактам пользователей мессенджера и оставляя у каждого заранее подготовленное сообщение.

Утечки Есть на просторах интернета разнообразные ресурсы, которые распространяют утекшие данные. От списков сотрудников до переписок и документации. Именно эту инфраструктуру распространения-продажи ворованной информации и используют злоумышленники для легализации фейковой новости. В украденный набор сообщений добавляется еще одно искусственно сделанное с нужным злоумышленником содержанием. Затем весь набор выкладывается на общеизвестный сливной бачек и далее обращают внимание журналистов, блоггеров. С небольшим пояснением, чтобы увидели нужное манипулятору.

Основная статья об использовании хакерских технологий в инфовойнах

Киберсквоттинг

Киберскво́ттинг (англ. cybersquatting) — регистрация доменных имён, содержащих торговую марку, принадлежащую другому лицу с целью их дальнейшей перепродажи или недобросовестного использования.

Созвучные домены Злоумышленники покупают доменные имена, созвучные с названием жертвы или с доменом жертвы. Используют их для введения в заблуждение пользователей и выманивания денег имитируя какую-то активность. Например, проведение тендеров, где нужен обеспечительный платеж или распродажа якобы залежалого товара по сильно-сниженным ценам, но с частичной предоплатой. Собственно обеспечительный платёж или предоплата и являются целью мошенника.

Сайты-клоны Другое направление – это создание сайтов визуально имитирующих сайт известной организации с целью получения логинов и паролей. Например, сайт банка, куда заманивают пользователей с помощью рассылки, «оповещения», рекламы или перенаправлением с других страниц, предварительно их модифицировав. Жертва, попав на такую поддельную страницу, вводит свои логин и пароль, тем самым отдавая их в руки злоумышленника. Кроме этого сайты-клоны используют для заманивания доверчивых пользователей вроде-как на сайт известного бренда. А затем уже осуществление мошеннических действий от сбора данных платежных инструментов жертвы или подсовывания ему рекламы, до внедрения вредоносной программы на комп жертвы. И это не очень хорошо влияет на репутацию тех брендов, именем которых прикрывались мошенники как в аудитории жертв данного мошенничества, так и в аудитории тех, кто впоследствии узнал об этом мошенничестве.

Основная статья о киберсквоттинге в инфовойнах

Троллинг

Троллинг – это нагнетание участником общения («троллем») гнева, конфликта путём скрытого или явного задирания, принижения, оскорбления другого участника или участников, зачастую с нарушением правил сайта и, иногда неосознанно для самого «тролля», этики сетевого взаимодействия. Выражается в форме агрессивного, издевательского и оскорбительного поведения. Используется как персонифицированными участниками, заинтересованными в большей узнаваемости, публичности, эпатаже, так и анонимными пользователями без возможности их идентификации.

Для инфовойн интересны два варианта действий: продвижение нужного контента (идеи, смысла и т.п..) с помощью троллинга и недопущение продвижения нежелательного контента. С этой точки зрения основные техники троллинга следующие:

- Срач;

- Размытие;

- Провоцирование на ответ;

- Отвлечение внимания.

Последнее время в современных социальных сетях происходит расцвет модели обслуживания «троллинг как услуга» (Trolling as a service). К такому выводу на основе своих исследований пришел сотрудник Исследовательского института внешней политики (Foreign Policy Research Institute) США Клинт Уоттс (Clint Watts), о чем он рассказал на конференции CPX 360.